1. Redes sociais e ativistas: reprodução do modo capitalista?

Há cada vez mais discrepância entre o discurso e a realidade imediata. Já faz tempo que o capitalismo funciona num nível que está além da ideologia, da significação, do discurso. Ele precisa mobilizar toda uma máquina de produção do consenso, de produção do sentido de mundo. Toda a discussão que se territorializar dentro desse mundo de sentido criado pelo captalismo será inofensivo (do ponto de vista de criação de possibilidades de escape) e ainda contribuirá na criação de novidades para o capitalismo.

É nesse cenário que se insere um circuito profissional-terceiro-setor-estatal em que “as redes ativistas” vem se misturando. Se por um lado essas redes acreditam que é possível subverter (ou “hackear”) as estruturas institucionais para de algum modo promover mudanças sociais, por outro elas acabam sendo “hackeadas” ao oferecerem como produto o resultado do seu ativismo, justamente aquilo que foi arduamente construído com o trabalho colaborativo de muitas pessoas. Essa herança é então capitalizada pela máquina. Em troca de financiamentos ou equipamentos, os grupos acabam entregando sua história e todo seu patrimônio simbólico.

Mas não é apenas nesse nível que o sistema toma conta de tudo. Existem mecanismos que roubam, capturam as energias para alimentar uma máquina de dominação que, no plano do discurso, é aquilo que nos tem incomodado, seria o nosso inimigo se quisermos colocar nesses termos. Eles atuam em todos os níveis com o ímpeto de transformar toda a atividade humana numa quantidade de homens-hora trabalhadas voluntária ou involuntariamente no processo produtivo. E em muitos casos, de forma não remunerada, como veremos a seguir.

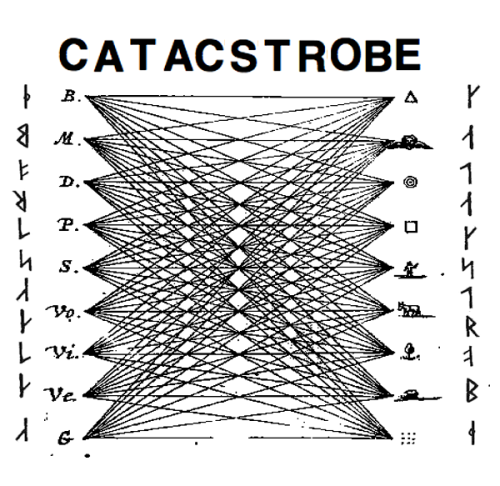

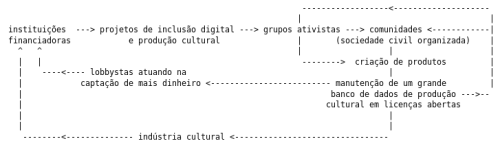

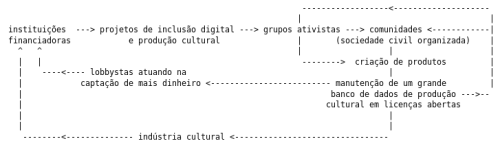

Grosso modo, analisaremos o seguinte modelo esquemático:

Para tal, ela será dividida nas seguintes partes:

* Apropriação dos grupos de ativistas pelo maquinário capitalista.

* Apropriação da sociedade civil na contribuição voluntária e não remunerada.

* O favorecimento desse modelo para a manutenção de relações individualistas.

Apesar de no início tratarmos basicamente de redes ativistas, o raciocínio será extendido para abarcar também a dita sociedade civil, conforme mostra o diagrama acima.

2. Grupos ativistas e a inclusão digital

Dentro das iniciativas voltadas í inclusão digital e í produção cultural, uma série de relações se estabeleceram como um circuito de captação de recursos através da concentração de de conteúdo construído por grupos de ativismo midiático e pela sociedade civil.

Nessas relações, ativistas se associam í iniciativa governamental ou ao terceiro setor para participarem de projetos de inclusão digital promovidos por tais instituições e que envolvem:

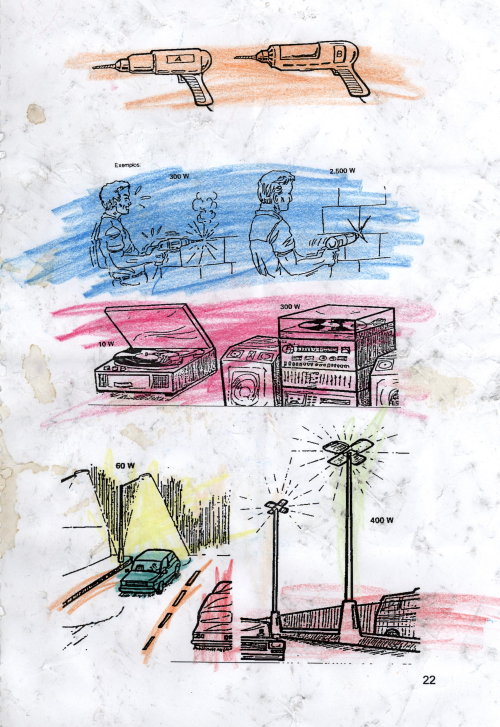

* O incentivo ao uso das novas tecnologias computacionais e do software livre para a produção cultural, que permitem a composição e a reprodução de conteúdo multimídia de forma simples e barata.

* A distribuição de recursos financeiros e tecnológicos para comunidades de baixa renda, uma forma de pulverização de capital, defendendo uma descentralização da produção cultural, que tradicionalmente está centrada em grandes eixos regionais e em grupos já estabelecidos que detém os canais institucionais para obtenção de verba.

* O incentivo í generosidade intelectual e í formação de redes colaborativas para alimentarem um banco de dados da produção cultural oriunda das comunidades patrocinadas pelo projeto.

No entanto, apesar do discurso inclusivo e do apelo para a mudança social, esses projetos estão muito mais próximos de cumprir uma importante função í indústria cultural e a um novo modo de produção capitalista, o que é perceptível quando passa-se a analisar o projeto a partir da cadeia produtiva na qual ele se encaixa.

A indústria cultural sempre busca a novidade e passa por um grande momento de estagnação. Bancos de dados em licenças abertas que contenham amostras da cultura dos rincões constituem material de pesquisa de certo modo gratuito para a indústria.

Como contrapartida pelo fornecimento de recursos í comunidade, esta oferece seu patrimônio cultural e sua força de trabalho para o banco de idéias da indústria do entretenimento. Para a construção desses bancos, a atuação de ativistas na aproximação de grupos sociais junto í comunidade tem sido fundamental.

O que está sendo questionado aqui não é a o vislumbramento desse campo pelos/as ativistas como alternativa de emprego, mas sim o “dote” que eles/as acabam entregando como contrapartida e o uso do mesmo como produto a ser vendido para as instituições financiadoras desse tipo de projeto. Esse dote é composto inicialmente pelo currículo da pessoa e a história dos grupos que ela participa, que serão usado como parte da propaganda destes projetos, quando estes afirmarão que tem inserção social e que contam com um staff participante de movimentos sociais.

Mas a principal componente do dote é a energia empregada pelos/as ativistas ao trabalharem nesse tipo de projeto. Por serem pessoas já engajadas na mudança social, os/as ativistas tem uma propensão a trabalhar com muito afinco com a questão da inclusão digital e com a produção cultural. Assim, compensa muito mais para um projeto governamental ou do terceiro setor empregar mão de obra ativista do que técnicos/as especializados, pois estes últimos trabalhariam somente o necessário e sem tanto envolvimento.

Assim, os grupos ativistas, quando trabalhando dentro desse maquinário, estarão entregando gratuitamente parte de suas energias para esse tipo de projeto. Energias que de outro modo estariam se canalizando para os seus próprios projetos e para a mundanaça social efetiva.

Fora isso, também há um esforço enorme para colocar ativistas funcionando junto com essa engrenagem de financiamentos e captações, o que também toma um tempo precioso desses coletivos, tempo que poderia ser usado de outra forma.

Eis a inteligência desse sistema, ele não neutraliza as forças de oposição, é mais eficiente, canaliza suas energias para sua própria re-invenção, pois enquanto os grupos estiverem pautando a colaboração (seja ela produção de software, de rádio, de encontros) pelo ritmo do capital, eles estarão perdidos em sua busca por real mudança. Enquanto os grupos acharem que precisam entrar em todos os editais, participar de todos os eventos, acompanhar todas as inovações tecnológicas do mercado, eles estarão perdidos. Ou melhor, estarão ‘achados’, estarão no lugar que interessa í máquina capitalista.

3. Sociedade civil

O envolvimento da sociedade civil – ou das “comunidades” – nessa cadeia produtiva é ainda mais assustador. A indústria da informação inventou um novo modelo produtivo, no qual a sociedade alimenta os bancos de dados gratuitamente, de forma que a energia das pessoa é fornecida de bom grado no ciclo de produção.

Nesse contexto, Web 2.0 e os atuais conceitos de redes sociais se constituem como a interface dessa apropriação energética, mas que ocorre do lado da sociedade civil não-organizada, que contribui involuntariamente na construção de bancos de dados.

O termo Web 2.0 se refere a uma série de características e práticas que possibilitam o fornecimento de conteúdo por parte dos usuários de um banco de dados.

No primeiro boom da internet, a World Wide Web permitiu que conexões entre documentos fossem estabelecidas com um mínimo esforço. Essa conexão desde cedo refletiu tanto uma relação entre assuntos e textos quanto entre pessoas. Nessa época, porém, praticamente todo o conteúdo de um sítio corporativo era fornecido por um staff especializado: jornalistas, webmasters e consultores em geral. [Detalhar mais e indicar a mudança para a Web 2.0]

É inegável a eficácia da Web 2.0 e do que os sítios de redes sociais conseguem fazer ao aproveitarem informações que todo mundo manipula em atividades banais (e que normalmente se perderiam) num grande sistema que pode ser publicamente acessado. Mas esse aproveitamento é a apropriação da energia das pessoas em micro-escala, porque a apropriação chega no clique do mouse que coloca algum texto numa tag dum sítio que está a serviço do capital.

Um exemplo para toda essa análise é o caso do Youtube, que não produz nada mas que praticou uma espécie de super-mais-valia sobre sua base de usuários, que alimentaram um banco de dados posteriormente vendido por cerca de 1,5 bilhões de dólares. O conceito de mais-valia implica a existência de algum tipo de vínculo empregatício. No caso dessa super-mais-valia, não é necessário vínculo nenhum: o trabalho (voluntário ou involuntário, mas nunca assalariado) é simplesmente roubado.

4. Necessidades personalizadas

Além disso, o capitalismo funciona da criação de necessidades. O capitalismo, ao usar redes sociais, pode criar a personalização das necessidades, produtos altamente direcionados: “reprodutibilidade técnica personalizada”, que se encaminha para captura de todos os recursos dos/as assalariados. A indústria pode começar a investir em manufaturados personalizados (linhas de montagem onde os produtos feitos em série não são necessariamente iguais entre si) e aí teremos a personalização dos produtos materiais espelhando a personalização que hoje vemos nos bens imateriais gerados automaticamente. Um protótipo disso é o RepRap, criticado por Robert Kurz em seu texto A Máquina Universal de Harry Potter.

5. O individualismo versus o coletivismo, ou o open source contra o free software

A Web 2.0 se constitui como fabricação de consenso (consenso não no sentido do conteúdo publicado, mas sim na forma de produção desse conteúdo), mesmo que as pessoas não tenham consciência disso, porque esse tipo de rede é uma forma de fazer o egoísmo das pessoas trabalhar em função de uma estrutura maior, de um banco de dados construído involuntariamente. Ou seja, você não muda as pessoas nesse processo, elas continuam morosas, sem iniciativa e preocupadas apenas em resolver seus próprios problemas, mas o trabalho delas é egoisticamente somado até construir uma falsa coletividade, que é a abundância de informação mas que não foi erguida com a idéia de ajuda mútua ou com o ideal de “ajudar a seus vizinhos/as” com o qual a Fundação do Software Livre se funda, por exemplo. O próprio individualismo na Web 2.0 surge quando as relações sociais são traçadas de pessoa pra pessoa.

Os grupos ativistas que julgam a Web 2.0 como algo que trará mudanças positivas no acesso í informação e í organização social estão enganados. É acreditar que, criando um sistema que facilite a troca de determinada informação, por si só mostre pras pessoas que elas podem se organizar de diversas maneiras e a partir disso modificar as relações sociais.

Nas redes sociais criadas pela Web 2.0 há uma falsa idéia de coletivismo. Não quer dizer todo mundo é amigo/a só porque você conhece alguém que tem não sei quem em sua lista de contatos.

Fora isso, há a questão da real mudança social que tais tecnologias promovem. São os sistemas é que devem determinar e viabilizar a organização social ou são as pessoas que devem determinar isso? Sistemas que pretendem uma dada organização social podem até funcionar, mas seria muito mais rico e representaria uma maior evolução e maturidade pras pessoas que participam se elas não precisassem de um banco de dados pra se organizar, se a organização viesse já de dentro delas.

5.1 A Geração Google e a ilusão do desenvolvimento

Geração Google: no fundo acreditam que seja possível uma relação ganha-ganha em nível mundial que resolva os problemas de todo mundo sem que nenhum conflito seja necessário, acreditam que software livre é bacana, eles são bacanas e portanto o mundo vai ser bacana com eles e vai mudar.

É a crença de que a tecnologia vai acarretar na mudança pro bem, isso até subestima a capacidade dos movimentos sociais, acreditando que inevitavelmente a tecnologia da informação vai acarretar numa melhoria geral no nível de vida das pessoas, crenças semelhantes que predominavam no mundo antes das duas guerras mundiais: muito pelo contrário, hoje os sistemas de informação estão muito mais se encaminhando para centralização e paro controle total.

Existem também uma tendência de descentralização sempre, mas a maior parte dela surge pela própria contradição do sistema: criaram um mundo de cultura de massa com uma apelação extrema para o seu consumo e no entanto restringem ao máximo a reprodução de seus produtos a fim de garantir o máximo de lucro.

Em outras palavras, hollywood produz uma pá de filme anualmente, é adepta de uma propaganda violenta mas ao mesmo tempo restringe o quanto pode as cópias dos seus filmes. O p2p é uma alternativa í distribuição hollywoodiana, mas na média continua consumindo a mesma coisa.

O desenvolvimento não segue caminhos aleatórios. Ele sempre vem acompanhado de uma carga ideológica pesada e tem uma série de forças atuando nisso, quanto maior a escala mais a parada é indentificável. Hoje no Brasil o discurso político vigente é trazer um suposto desenvolvimento para gerar empregos e aí sim atingir o bem estar social. Agora, ninguém fala de reforma agrária, imposto sobre grandes fortunas, revisão da política de concessões e licitações ou mesmo mudanças mais radicais. Quando se fala em desenvolvimento, é desenvolvimento para que? Para onde?

5.2 A questão no contexto da produção de software

Essa situação que estamos vivenciando se insere num contexto maior de como o capitalismo está adaptando o software livre em modelo de negócio, como estão bolando um sistema de produção de valor que abre mão de patentes. nesse ponto, é interessante pensarmos na diferença entre open source e free software. Qual é a diferença? Há muita confusão, né?

Se colocarmos esse debate no campo do software, a dualidade se estabelece mesmo entre o software livre e o aberto, que no fim é a discussão entre a ajuda mútua, o cooperativismo como filosofia e esse novo modelo de negócios que também mobiliza a energia de voluntários/as! Porque você abrindo o código do Java vai rolar mais feedback de usuários e desenvolvedores, gente que estará trabalhando de graça para o seu produto. Repare que é a mesma apropriação que um sítio com tecnologia web 2.0 ou um projeto de produção cultural através da informática faz com as pessoas. É ou não é sinistro?

Quando o Eric Raymond coloca como catedral a forma como o pessoal da Free Software Foundation desenvolve software livre, ele não está criticando o isolamento dos programadores ou sua falta de vontade de se relacionar com a comunidade, mas sim criticando o modo de produção de software livre dos anos 80, que foi quebrado com o advento do Linux, quando um programador mediano inaugurou um novo modo de desenvolvimento ao incorporar com sucesso e rapidamente as modificações ao seu software propostas por terceiros.

Com isso, o Raymond virou um dos papas do Open Source. Faz sentido a adoção de melhores formas de desenvolvimento de software livre, todo mundo quer coisas que funcionem, mas a questão é que o Open Source está atrás de modelos que tornem os negócios possíveis.

Não é a toa que hoje o Ubuntu está mais popular que o Debian. O Debian tem uma forma de desenvolvimento bem complexa pois precisa ser democrática e ao mesmo tempo manter um compromisso com a estabilidade e a segurança do sistema. Por outro lado, no Ubuntu rola um astronauta que decide como as coisas serão e a cambada tem que seguir. Não é top-bottom total, porque também existe a ajuda da comunidade, mas as decisões são pautadas não no processo interno do projeto, mas na vontade de fazer o Ubuntu o mais popular e usado, da mesma forma como o resto da indústria planeja os seus produtos. O Ubuntu suga tudo de bom que o Debian tem a oferecer e, apesar do Ubuntu remunerar alguns desenvolvedores do Debian e produzir software livre, a Canonical (empresa do Ubuntu) tem feito muito dinheiro com esse modelo de negócios.

Essa questão do software livre é não-trivial dependendo do ângulo de análise. Se a partirmos dos ideólogos e de suas opiniões, realmente a questão fica complexa e controversa. Porque o espectro desse monte de ideologia é realmente muito diverso. Veja por exemplo, o Lessig tem um ponto de vista mais liberal, é do Creative Commons mas ao mesmo tempo tá na diretoria da Free Software Foundation, que teoricamente é mais ativista.

Agora, se tentarmos extrair algo vendo como efetivamente ocorrem essas relações entre empresas, terceiro setor e sociedade, as coisas parecem se simplificar.

Podemos inclusive assumir inicialmente, por simplicidade, que o terceiro setor e a academia são bons, incluindo Eric Raymond, Lessig, Ronaldo Lemos, todo mundo. Vamos supor que todos sejam bem intencionados.

Aí a questão que sobra é o quanto as empresas se apropriam dessas iniciativas e o quanto de lucro isso traz pra elas.

O Java como GPL vai ajudar muito a Sun e seus executivos souberam o momento certo de abri-la. Ela lucrou muito tempo vendendo licença do Java e certamente o mundo Open Source contribuiu muito para ela abrir. Agora ela muda o modelo de negócios e também um pouco do modelo produtivo, que vai passar a receber muito mais contribuição e feedback.

Não se pode dizer que todo o grande projeto de software livre ou aberto de grande está mancomunado com o capital, mas me parece um fato que descobriram um novo modo de ganhar dinheiro e estão sim se apropriando do software para esse fim. Essas que as empresas contribuem muito pro open source, mas não é pensando na comunidade, é pensando nos consumidores. Uma coisa é criticar o produto final (o kernel, o gcc, o rpm) e outra é o modo de produção do software, quem paga e quem ganha.

Vale notar que aqui estamos analisando o modo de produção e não o produto final. O produto final pode beneficiar a comunidade e a empresa, mas a forma de produção beneficia basicamente a empresa, porque o produto final é dela (afinal, ela é a provedora do produto e da sua marca).

Hoje rola uma espécie de nova mais valia, onde as pessoas não tem nenhum vínculo empregatício com uma empresa mas mesmo assim acabam entrando no ciclo produtivo.

Se até alguns anos a participação da sociedade na linha de produção de uma empresa se limitava a um pequeno feedback da “Central de Atendimento ao Consumidor”, hoje alguém pode ajudar uma empresa sem ao menos estar ciente disso!

O capitalismo mais uma vez está conseguindo pegar aquilo que escapava a sua lógica e transformar em algo a favor da sua lógica. E a sinistrice é que nesse capitalismo abstrato que vivemos o discurso, o conceito, a imagem são muito importantes para a produção de valor. Nessa, essa geração google tem um papel muito importante, pois estão expandindo as fronteiras do capitalismo, inovando novas formas de produção de valor achando que estão abrindo novas possibilidades de mundo, ou seja, achando que estão na resistência.

O capitalismo de hoje não se impõe mais daquela maneira tosca do tempo das primeiras revoluções industriais, onde tudo ficava í s claras, onde toda a apropriação de força de trabalho ficava facilmente identificável. Hoje há todo um consenso e uma forma de apresentação que torna dificílimo o discernimento. Ninguém percebe mais a apropriação que ele faz das coisas que escapavam í sua lógica.

6. Conclusões

Este texto, em princípio, tenta ser uma crítica a duas idéias:

1. Que essa nova inclusão digital está a serviço do social; ela na verdade está a serviço do capital, basta ver quem financia esse tipo de sistema, são empresas que vivem da apropriação capitalista, não é filantropia. Falar que está a serviço da sociedade é lugar-comum no marketing moderno. Mesmo quando as iniciativas partem da esfera pública (projetos governamentais) eles também servem a esse modelo e também como uma função de tapa buraco desse modelo de sociedade ao invés de mudar as relações, até por que uma das suas caracteristicas é legitimá-las.

2. Que essas tecnologias são a chave da mudança social.

——————< --------------------

| |

instituições ---> projetos de inclusão digital —> grupos ativistas —> comunidades < ------------|

financiadoras e produção cultural | (sociedade civil organizada) |

^ ^ | | |

| | --------> criação de produtos |

| —-< ---- lobbystas atuando na | |

| captação de mais dinheiro <------------------------- manutenção de um grande |

| banco de dados de produção --->—

| cultural em licenças abertas

| |

| |

——–< -------------- indústria cultural <--------------------------------

|

|

|

|

----------------------.> fonte:

http://wiki.sarava.org/Estudos/ApropriacaoCapitalistaRedesSociais